L’évolution des technologies, des communications mobiles 4G, des points d’accès WiFi publics et la digitalisation des entreprises amène les collaborateurs à pouvoir utiliser d’autres lieux de travail que l’entreprise elle-même. Services de bureaux nomades, salles d’attente (gare, aéroports), train, café, espaces publics, domicile, sont autant de lieux de travail, au même titre que le bureau traditionnel.

Les transformations induites par le nomadisme obligent les entreprises à repenser leur système d’information. L’utilisation de solutions cloud comme Office365 ou Salesforce permet le partage en temps réel de l’information entre les collaborateurs. Mais comment faire évoluer les applications « métier » sans forcément délocaliser les infrastructures applicatives dans les clouds publics comme Azure ou Amazon AWS ? Comment ne pas imposer une architecture VPN « client to site » spécifique, obligeant les utilisateurs à repasser par l’entreprise pour disposer de certaines applications ?

Les nouvelles solutions de publication et d’accès aux applications privées permettent de répondre à ce besoin.

Vers un cloud de publication

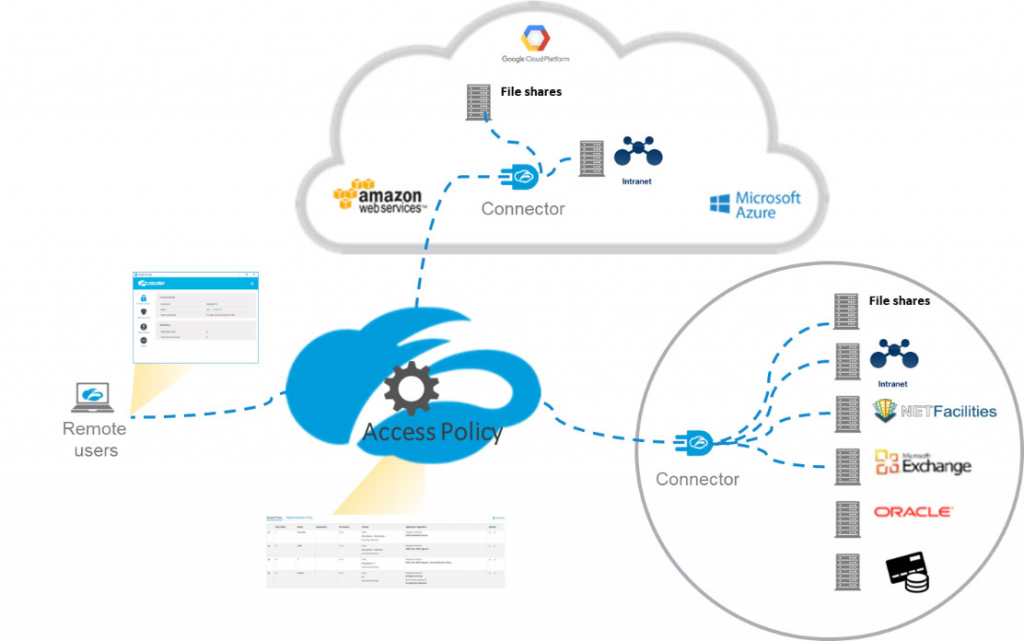

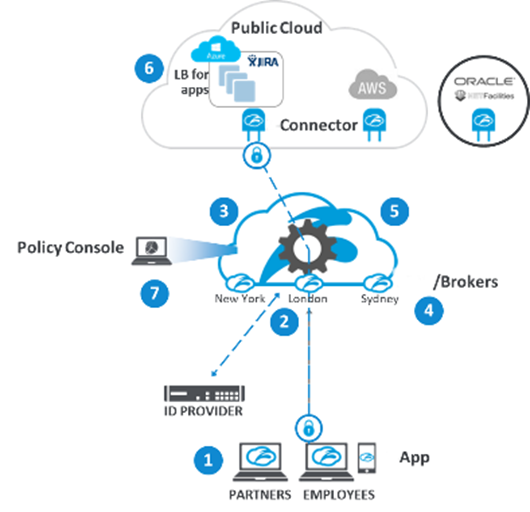

Ces solutions sont constituées de plusieurs composants :

- Côté utilisateur : un agent installé sur le poste de travail (ou l’équipement mobile) va permettre la connexion vers les applications « on premise » au travers d’un cloud d’accès sécurisé. Cette application légère permet de contrôler les droits d’accès de l’utilisateur et de faire la jonction entre le poste de l’utilisateur et l’application « on premise » publiée au travers du cloud de sécurité.

- Le connecteur : matérialisé par un logiciel léger qui se place en frontal des applications métier « on premise « ou en cloud public. Ce connecteur n’est relié qu’au cloud de sécurité et n’accepte aucune connexion entrante. Il permet de rendre la publication des applications « on premise » invisibles d’Internet et de les protéger contre les menaces avancées (brut force, DDOS…). Dans le cas des applications en cloud public, le connecteur routera l’utilisateur vers le point d’accès le plus performant au moment de l’utilisation.

- Les politiques d’accès : créées par utilisateur ou profile d’utilisateurs, et en fonction des applications autorisées.

- Enfin le cloud de sécurité, qui sera relié à l’ensemble des connecteurs et auquel les utilisateurs nomades se connecteront.

La connexion aux applications :

Contrôle d’accès

- Politiques d’accès utilisateur/applications

- Authentification multi-facteurs

- Certificats

Protection contre les menaces

- Les utilisateurs ne sont pas connectés au réseau

- Protection contre le DDOS, les applications ne sont pas visibles d’Internet

- Segmentation par les applications, pas par le réseau

Protection des données sensibles

- CASB pour les applications internes

- Monitoring des applications et utilisateurs (DLP possible)

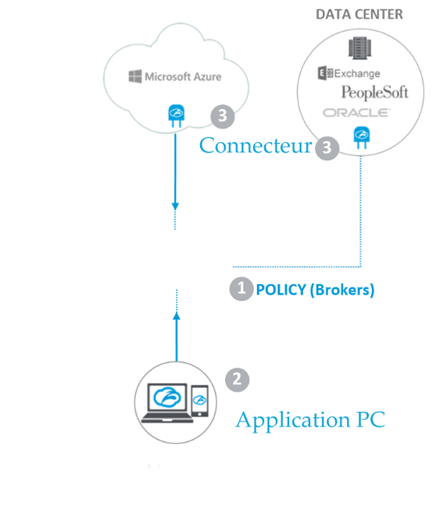

Comment cela fonctionne :

Déploiement

- Installation de l’application sur les postes de travail

- Déploiement des connecteurs

- Paramétrage des politiques user/appli

Connexion

- L’utilisateur tente de se connecter à l’application

- Identification du rôle de l’utilisateur

- Vérification de la politique d’accès

- Choix du point de connexion optimisé

- Si la vérification est OK, ouverture de la session sortante du connecteur, ouverture de session depuis le PC, le cloud sécurisé connecte les deux sessions

- Monitoring de l’utilisateur et de l’application

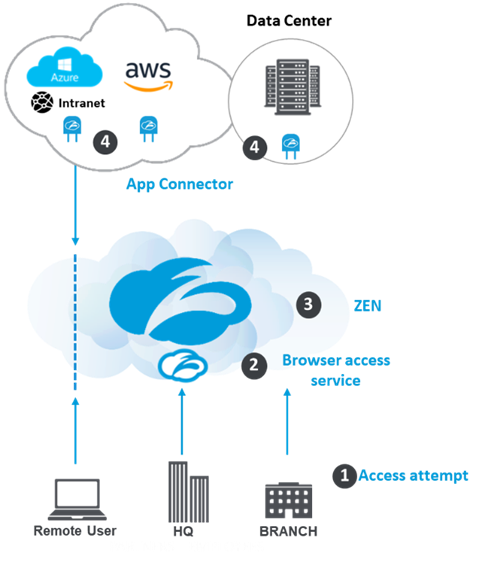

Accès Intranet :

- L’utilisateur se connecte à une application web de l’intranet

- Redirection du navigateur vers le service d’identification

- Le connecteur vérifie la politique d’accès

- L’application PC lance la connexion

- L’utilisateur est connecté à l’application

Bénéfices

- Supporte toutes les applications « Web »

- Intégré avec l’IDP

- Zero Trust Access

Nos conclusions

Ces solutions de publication permettent de maîtriser l’accès aux applications « on premise » ou dans les cloud publics de manière uniforme, sans avoir besoin de connecter les utilisateurs au réseau d’entreprise, ce que ferait une connexion de type VPN. Elles protègent les applications d’Internet (applications non visibles) via des connexions maîtrisées entre application agent sur le poste de travail, connecteur devant les applications, et cloud sécurisé d’interconnexion (pas de connexion entre l’utilisateur et l’application en direct).

Ces solutions permettent de simplifier les accès aux applications d’entreprise en multi-sites ou sur des infrastructures hybrides (on premise et cloud public), sans connecter les utilisateurs nomades au réseau d’entreprise.