Clément LE GRUIEC – Ingénieur AVV Infrastructures Réseaux.

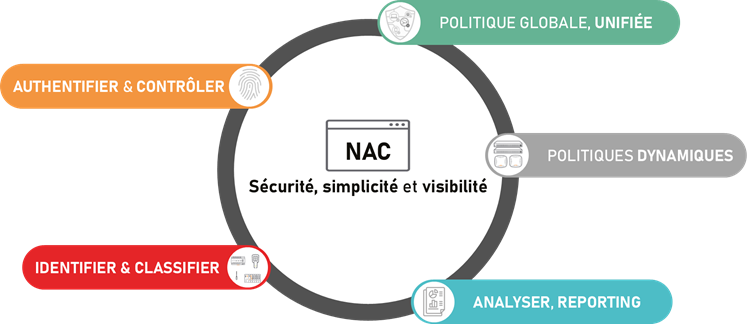

Il y’a quelques années, évoquer le NAC (Network Access Control) suffisait à dresser l’image d’un cerbère vigilant, posté aux portes du réseau pour filtrer les accès et repousser les menaces. Et si cette vision, axée sur la sécurité périmétrique, n’est pas totalement obsolète, elle ne représente aujourd’hui qu’une facette d’une réalité bien plus riche et stratégique. Car le NAC a mué, se transformant d’un simple filtre en un véritable chef d’orchestre de l’infrastructure réseau.

Oubliez l’unique préoccupation de « qui entre et qui sort ». Le NAC d’aujourd’hui, c’est aussi et surtout une puissante plateforme d’automatisation, capable de simplifier la gestion des accès et des politiques de sécurité à une échelle auparavant impensable. C’est également une source inestimable de visibilité, offrant une cartographie en temps réel des équipements connectés, un atout crucial dans un paysage numérique en constante évolution.

Pensez à la mobilité omniprésente au sein de nos bâtiments. Employés naviguant d’un bureau à une salle de réunion avec leurs multiples appareils, visiteurs se connectant temporairement, objets connectés proliférant… Dans ce contexte dynamique, les capacités d’automatisation du NAC prennent tout leur sens. Elles permettent d’assurer une expérience utilisateur fluide et sécurisée, sans intervention manuelle fastidieuse.

Imaginez un système qui provisionne automatiquement les droits d’accès en fonction du rôle, du type d’appareil et de la localisation de l’utilisateur au sein même du bâtiment. C’est là le véritable usage, le potentiel concret du NAC dans nos environnements de travail et au-delà.

Votre réseau sous radar et en pilote automatique.

Le premier atout du NAC moderne est la Visibilité. Avant de contrôler quoi que ce soit, il faut voir. Le NAC cartographie en continu votre réseau pour identifier tout ce qui s’y connecte : PC, smartphones, tablettes, mais aussi imprimantes, caméras IP, capteurs IoT, équipements industriels (OT), et oui, même cette machine à café connectée ! Sans cette vision exhaustive, impossible d’appliquer une politique de sécurité cohérente.

Cette visibilité alimente le second atout : l’Automatisation. Fini les configurations manuelles chronophages et sources d’erreurs !

- Onboarding Simplifié : Le NAC automatise l’intégration des nouveaux appareils et utilisateurs.

- Politiques Dynamiques : Il adapte les droits d’accès en temps réel selon le profil de l’utilisateur, le type d’appareil, sa localisation (important pour la mobilité interne !) et son état de conformité (Antivirus à jour ? Patchs appliqués ?).

- Expérience Fluide : Pour les collaborateurs autorisés, l’accès devient transparent et sécurisé, même lorsqu’ils se déplacent entre différents points d’accès Wi-Fi ou s’il se branche sur une prise quelconque.

Résumé :

Le NAC moderne rend visible tout ce qui se connecte au réseau et automatise la gestion des accès, pour une sécurité renforcée et une expérience utilisateur fluide.

Le NAC, la solution ultime ? L’illusion de la forteresse imprenable

Cependant, soyons réalistes : le NAC n’est pas une solution miracle. Sa force réside dans le contrôle de l’accès au réseau. Il n’est pas conçu pour inspecter en profondeur tout le trafic une fois la connexion établie ou pour contrer seul des attaques sophistiquées. Le considérer comme un rempart absolument infranchissable serait une erreur, voire une dangereuse illusion. À l’image d’une forteresse imposante dotée de portes blindées et de gardes vigilants, le NAC contrôle et filtre les accès au réseau, empêchant de nombreuses menaces d’y pénétrer. Cependant, même les fortifications les plus sophistiquées peuvent présenter des failles ou être contournées par des assaillants déterminés et ingénieux.

Il est crucial de souligner que ces tentatives de contournement sont généralement complexes et nécessitent des compétences techniques avancées et une connaissance approfondie de l’infrastructure cible. Aussi, l’exécution de l’attaque implique pour leur majorité une présence physique sur le site. Cependant, leur existence rappelle que la sécurité ne repose jamais sur une seule ligne de défense.

C’est pourquoi le NAC doit s’inscrire dans une stratégie de défense en profondeur. Il est une pièce maîtresse qui gagne à être intégrée avec :

- Les Firewalls (NGFW) pour le filtrage applicatif et la prévention d’intrusion.

- Les solutions EDR/XDR pour la sécurité des postes de travail.

- Le SIEM pour corréler les événements de sécurité (les logs du NAC sont une mine d’or !)

Et quid du SSE (Security Service Edge) ? Sont-ils concurrents ? Absolument pas ! Ils sont complémentaires.

- NAC : Contrôle l’accès au réseau local (bureaux, campus, usines) pour tous type d’équipements qu’ils soient standards (PC, Smartphone…) ou plus spécifiques (OT, IOT…)

- SSE : Sécurise l’accès des utilisateurs (où qu’ils soient) aux ressources distantes (web, SaaS, applications privées dans le cloud). Le SSE peut même s’appuyer sur le contexte fourni par le NAC (qui est l’utilisateur ? l’appareil est-il conforme ?) pour affiner ses propres décisions d’accès. Pensez-y : le NAC sécurise les portes de votre immeuble, le SSE sécurise les déplacements et accès de vos collaborateurs à l’extérieur ou vers des services cloud. à Nous avons écrit un article sur le sujet, allez y jeter un œil ! https://www.linkedin.com/pulse/sase-sse-la-convergence-des-pouvoirs-apixit-tpmce/?trackingId=XowVbU0Uzrn8R%2B%2BFVs2KBg%3D%3D

Résumé :

Le NAC est essentiel pour contrôler l’accès au réseau, mais il ne suffit pas à lui seul pour bloquer toutes les menaces. Il doit s’inscrire dans une stratégie de défense en profondeur, en complément d’autres solutions comme les firewalls, EDR/XDR, SIEM et SSE, avec lesquelles il est parfaitement complémentaire.

Le NAC : votre allié conformité (NIS2, DORA, RGPD)

Au-delà de la technique, le NAC est devenu un levier essentiel face aux exigences réglementaires croissantes (NIS2, DORA, RGPD) et aux bonnes pratiques (ISO 27001/2). Comment ?

- Inventaire & Visibilité (NIS2, DORA, ISO 27001) : Le NAC fournit l’inventaire précis et à jour des actifs connectés, une exigence fondamentale.

- Contrôle d’Accès Strict (Tous) : Authentification forte (802.1X), segmentation réseau pour appliquer le principe de moindre privilège, contrôle des accès aux données sensibles (RGPD).

- Segmentation Réseau (NIS2, DORA) : Capacité à isoler les environnements critiques (comme les réseaux industriels OT) et à mettre en quarantaine automatiquement les appareils suspects ou non conformes.

- Traçabilité (Tous) : Bien qu’il ne soit pas une solution de détection à part entière, le NAC, en contrôlant et en enregistrant les tentatives d’accès et les connexions, fournit des informations précieuses pour l’analyse post-incident et l’amélioration des mesures de sécurité.

Le NAC contribue donc à la conformité vis-à-vis des nouvelles réglementations telles que NIS2, DORA ou RGPD. Ses capacités de contrôle d’accès, d’authentification, de segmentation et de visibilité en font un outil puissant pour mettre en œuvre et maintenir de nombreuses exigences techniques et organisationnelles de ces réglementations.

Bien que certaines de ces réglementations soient encore en cours de transposition ou d’application, l’alignement du NAC aux objectifs clés reste pertinent.

Résumé :

Le NAC est un atout majeur pour répondre aux exigences réglementaires (NIS2, DORA, RGPD) grâce à sa visibilité sur les équipements connectés, son contrôle d’accès renforcé, la segmentation du réseau et la traçabilité des connexions. Il facilite la mise en œuvre concrète des mesures de sécurité attendues.

Gérer la jungle connectée

L’essor de l’IoT et de l’OT a multiplié les points de connexion potentiels au réseau. Des dispositifs autrefois isolés, comme des friteuses connectées dans une cuisine professionnelle ou des capteurs industriels sur une ligne de production, rejoignent désormais l’infrastructure réseau. Le NAC offre des mécanismes pour intégrer et sécuriser ces équipements hétérogènes :

- Le Protocole 802.1X : L’Authentification Standard Pour les équipements qui le supportent, le protocole 802.1X reste la méthode d’authentification privilégiée. Il permet une identification forte de l’appareil (via un certificat numérique par exemple) avant d’autoriser son accès au réseau. C’est une solution robuste pour les équipements qui intègrent cette fonctionnalité. Par exemple, une imprimante réseau compatible 802.1X peut être authentifiée et se voir attribuer un VLAN spécifique avec des règles de sécurité adaptées.

- Le MAC Authentication Bypass (MAB) : Une Solution pour les Terminaux Non-802.1X De nombreux équipements IoT et OT plus simples ne supportent pas le protocole 802.1X. Dans ce cas, le NAC peut recourir au MAB (MAC Authentication Bypass). Le principe est d’authentifier l’appareil en se basant sur son adresse MAC unique. Bien que moins sécurisé que le 802.1X (l’adresse MAC peut être usurpée), le MAB permet d’exercer un certain niveau de contrôle d’accès pour ces terminaux qui, autrement, seraient connectés sans aucune forme d’identification.

Le NAC peut alors associer cette adresse MAC à un profil spécifique avec des droits d’accès limités. Par exemple, une caméra de surveillance connectée via MAB pourrait être placée sur un VLAN isolé avec un accès restreint à un serveur d’enregistrement vidéo.

- Le Profiling : L’Intelligence au Service de l’Identification Pour aller au-delà de la simple adresse MAC, les solutions NAC intègrent des capacités de profiling. En analysant le trafic réseau généré par un équipement, le NAC peut inférer son type (caméra IP, automate industriel, etc.) et son fabricant. Cette identification basée sur le comportement permet d’appliquer des politiques d’accès adaptées même pour les équipements qui ne supportent ni 802.1X ni MAB de manière explicite.

Résumé :

Avec la montée de l’IoT et de l’OT, le NAC permet de sécuriser ces équipements variés via l’authentification 802.1X, le MAB pour les appareils plus simples, et le profiling. Il assure ainsi un contrôle d’accès adapté, même pour les dispositifs les plus hétérogènes.

Authentification au réseau : un simple Oui/Non suffit-il encore ?

La force du NAC est aussi de pouvoir créer des règles d’accès très précises, allant bien au-delà d’un simple « oui/non ». Pour chaque tentative de connexion, il agit comme un contrôleur intelligent qui évalue la situation complète :

- L’identité de l’utilisateur (Qui ?) : est-ce un employé (identifié l’AD/LDAP), un invité (authentifié via un portail), un prestataire ? À quel(s) groupe(s) appartient-il (Finance, R&D, Marketing, Admins IT) ?

- Le type d’appareil utilisé et son état (Quoi ?) : PC Windows géré par l’entreprise, un MacBook personnel (BYOD), un smartphone Android, une imprimante, un équipement médical, un automate Siemens ? L’antivirus fonctionne-t-il et est-il à jour ? Un agent EDR spécifique est-il présent ?

- La localisation de la connexion (Où ?) : depuis quel bâtiment, quel étage, quel switch/port, quel AP ?

- Le moment où elle a lieu (quand ?) : pendant les heures ouvrables ou en dehors ? Un jour de semaine ou le week-end ? La date correspond-elle à une autorisation temporaire (pour un prestataire par exemple) ?

C’est en analysant et en croisant toutes ces informations contextuelles que le NAC détermine dynamiquement comment traiter la connexion : accorder l’accès approprié (complet ou limité), isoler l’appareil pour correction (quarantaine), ou le bloquer si nécessaire.

La puissance est là, mais attention à la complexité !

Il est tentant de vouloir créer immédiatement des dizaines de règles ultra-spécifiques. Cependant, l’expérience montre qu’il faut appliquer la méthode KISS (Keep It Simple, Stupid), surtout au début. Des politiques trop complexes deviennent difficiles à gérer, à dépanner et risquent de générer des blocages inattendus.

Notre conseil APIXIT :

Commencez par des politiques claires et relativement larges (ex: Employé-Conforme, Employé-Non-Conforme, Invité, IoT-Standard, OT-Critique), basées sur les critères les plus importants pour VOUS. Testez, observez, puis affinez progressivement en ajoutant de la granularité là où c’est réellement nécessaire pour répondre à des besoins métiers ou de sécurité spécifiques. La clé est une politique compréhensible, maintenable et efficace.

Résumé :

Le NAC évalue chaque connexion selon de multiples critères (identité, type d’appareil, localisation, moment) pour appliquer des règles d’accès précises et dynamiques. Sa puissance est réelle, mais pour rester efficace, mieux vaut commencer simplement et affiner les politiques au fil du temps

Clés de succès d’un projet NAC : la méthodologie APIXIT

Un projet NAC réussi ne s’improvise pas. Chez APIXIT, notre expérience terrain nous a permis de forger une méthodologie pragmatique qui maximise les chances de succès :

- Visibilité avant action : Démarrer en mode visibilité/audit. Comprendre l’existant SANS bloquer. C’est souvent une phase riche d’enseignements !

- Politiques claires & pragmatiques : Définir les règles d’accès en fonction des besoins métiers réels, pas juste de la technologie. Commencer simple.

- Déploiement graduel : Pilotes ciblés, montée en puissance progressive des contrôles (Audit -> faible impact -> blocage). La communication est clé !

- Intégration à l’écosystème : Faire dialoguer le NAC avec vos autres outils de sécurité et d’infrastructure pour décupler sa valeur.

La « Patte » APIXIT ?

Notre double vision Infrastructures & Cybersécurité de plus de 30 ans nous permet de comprendre les enjeux de bout en bout.

Notre connaissance approfondie de vos contextes métiers, usages et contraintes. Pas de solution unique, mais une approche sur mesure.

Nos retours d’expérience issus de nombreux déploiements réussis. Notre fierté : livrer des projets NAC qui fonctionnent et apportent une réelle valeur ajoutée.